Belangrijke deelactiviteiten die plaatsvinden in de voorbereidingsfase zijn onder meer:

- Maturity Assessment (op scenario's gebaseerd)

- Bedreigingen opsporenCybersecurity Incident Readiness Planning (CIRP)

- Data Discovery (PII)

We plannen en implementeren ramp (disaster)-en incident-dry-runs om u de zekerheid te geven dat uw systemen werken. Het implementeren van een robuust incidentresponsprogramma betekent dat u snel kunt reageren op een beveiligingsincident, waardoor de hoeveelheid schade die een incident kan hebben beperkt.

Niet elk incident zal hetzelfde zijn en daarom moeten incidentresponders de mogelijkheid hebben om te reageren op verschillende situaties.

We maken gebruik van methodologieën die gebaseerd zijn op SANS, NIST en ISO / IEC 27001 om op consistente en effectieve wijze response-programma's voor informatiebeveiligingsincidenten te implementeren.

Bij het implementeren van een incidentresponsenplan in een organisatie, zorgt onze op maat gemaakte aanpak ervoor dat:

- medewerkers zijn getraind in het reageren op een veiligheidsincident op een methodische manier met behulp van een gedefinieerd kader;

- rollen en verantwoordelijkheden worden toegewezen en gedefinieerd

- Incidentscenario's worden aangeboord en de response effectief is

- Juridische, regelgevende en contractuele verplichtingen voor incidentresponse en meldingen zijn gedefinieerd en gedocumenteerd

1. Maturiteitsbeoordeling (op scenario's gebaseerd)

Wij zijn lid van CREST, een toonaangevend internationaal orgaan dat richtlijnen en best practices op het gebied van informatiebeveiliging biedt. CREST heeft een volwassenheidsmodel ontwikkeld om de status van de cybersecurity-incidentresponscapaciteit van een organisatie te kunnen beoordelen. Het model is aangevuld met een maturity assessment tool die helpt om de volwassenheid van een cybersecurity incident response-mogelijkheid te meten op een schaal van 1 (minst effectief) tot 5 (meest effectief). De tool is krachtig maar toch gemakkelijk te gebruiken en bestaat uit twee verschillende spreadsheets, waarmee evaluaties kunnen worden gemaakt op een samenvattend of gedetailleerd niveau.

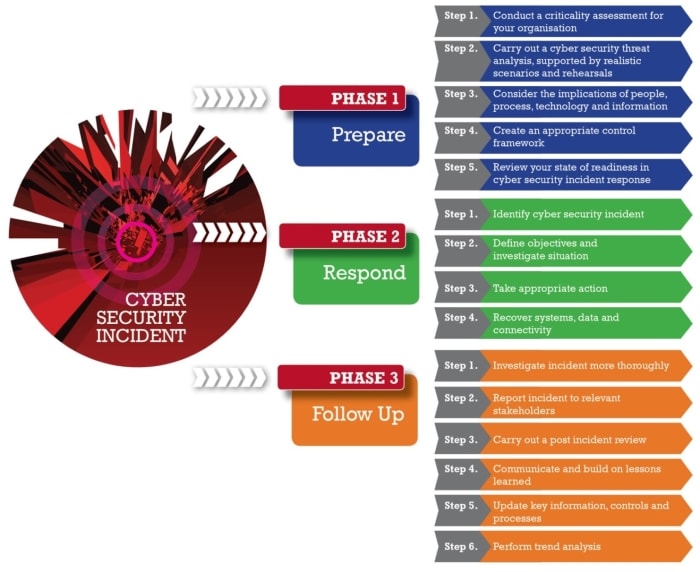

De assessment tool is ontwikkeld in samenwerking met vertegenwoordigers van een brede range van organisaties, waaronder brancheorganisaties, consumentenorganisaties, de Britse overheid en leveranciers van technische veiligheidsdiensten. Het levert een beoordeling op tegen een volwassenheidsmodel dat is gebaseerd op de 15 stappen in het 3-fasen cyberbeveiligings incidentresponsproces dat hieronder wordt beschreven.

Een gedetailleerd overzicht van de maturity assessment tool kan hier worden gedownload

De tool zelf kan als volgt worden gedownload:

Een gedeeltelijk ingevuld voorbeeld van de tool voor het beoordelen van cybersecurity-incidentresponsvolwassenheid, voor eenvoudig demonstreren en begrijpen, kan hier worden bekeken

2. Threat hunting

Het proactief opsporen van cyberdreigingen in netwerken wordt ‘Threat hunting’ genoemd. Moderne computernetwerken zijn gecompliceerd, met verschillende technologieën en vaak met een geografische spreiding, gecombineerd met aansluiting van ongelijksoortige netwerken van derden.

Ondanks dat moderne beveiligingstechnologieën een verdediging bieden tegen de meer algemene bedreigingen, wordt hierdoor niet 100% beschermd. Om deze reden is menselijk ingrijpen noodzakelijk.

Het gaat verder dan de traditionele handtekening gebaseerde detectie en gebruikt in plaats daarvan proactieve en interactieve data-zoektechnieken om bedreigingen te identificeren die traditionele beveiligingsoplossingen omzeilen.

Het opsporen van bedreigingen kan in verschillende formaten worden uitgevoerd, afhankelijk van de netwerkgrootte en het vereiste analyseniveau:

- One-shotanalyses worden uitgevoerd voor grote omgevingen, nuttig voor beoordelingen op hoog niveau, met name als onderdeel van het due diligence-proces voor netwerken die moeten worden geïntegreerd als gevolg van acquisitie.

- Voer een langere analyse uit gedurende een periode van een week tot een maand. Gebruikt gecentraliseerd loggen voor gegevensopslag en middels bij de klant geïnstalleerde software om een diepgaande analyse te bieden.

- Voer een grondige analyse uit met behulp van een combinatie van gecentraliseerd loggen en forensische geheugenanalyse op belangrijke activa

Als onderdeel van de service draagt BSI zorg voor:

- een zeer bekwaam en ervaren team;

- duidelijke meldingen voor geïdentificeerde bedreigingen;

- een samenvattend rapport met alle geïdentificeerde bedreigingen met aanbevelingen voor het voorkomen van het opnieuw optreden van de dreiging.

‘Threat hunting’ van BSI bestaat uit drie elementen; Host triage, Threat hunter en Memory forensics.

Elk van de elementen kan worden gebruikt voor het uitvoeren van een Threat hutning en de gebruikte elementen zijn afhankelijk van de organisatie-eisen, beschikbare tijd en financiering binnen de organisatie.

Host triage:

Host triage is een op consultancy gebaseerde service (dienst) die is ontworpen als een platform voor het opsporen van bedreigingen door een algehele organisatie, zonder tussenkomst van een intern team.

Threat Hunter

Het Threat Hunter systeem is ontwikkeld om organisaties te voorzien in een beoordeling van het systeem gedurende een langere periode zoals een week of een maand. Indien benodigd, kan deze beoordeling worden verlengd tot een zelfs langere periode.

Geheugen forensisch onderzoek

Geheugen forensisch onderzoek biedt een diepgaand beeld van een host, de status van het besturingssysteem en de lopende processen. Terwijl het vastleggen van het geheugen van een computer betrekkelijk snel is, duurt de analyse normaal ten minste twee dagen per host. Vanwege de tijd die gemoeid gaat met de analyse, is het belangrijk om de belangrijkste activa van een organisatie te identificeren en kan forensisch geheugen vervolgens periodiek worden uitgevoerd op een klein aantal belangrijke host (2-5).

3. Cybersecurity Incident readiness Planning (CIRP)

Onze incidentresponsservice richt zich op cyberincidenten, variërend van niet-gerichte malware-infecties tot Advanced Persistent Targeted (APT) -aanvallen en netwerkinbreuken.

De CIRP-service is bedoeld om de 'bestaande operationele procedures en omgeving van de klant te beoordelen om ervoor te zorgen dat er in geval van een incident voldoende informatie en processen aanwezig zijn om het incident tijdig te beheersen, waardoor de impact, schade, kosten en mogelijke reputatieschade beperkt blijven.

De serviceaflevering van FRP is opgedeeld in verschillende fasen. De eerste fase bestaat uit het ontmoeten van de belangrijkste belanghebbenden om activa te identificeren die mogelijk worden getroffen of worden getarget vanwege een incident, de dreigingen die relevant zijn voor de organisatie en de scenario's die de grootste impact hebben.

De tweede fase is een documentatieoverzicht dat tussen 5 en 10 dagen zou moeten duren. Een voorbeeld van de documentatie beoordeeld in deze fase omvat:

- Bestaande responsplannen voor incidenten

- Standaard bedieningsprocedures (SOP)

- Ontwerp / configuraties van netwerkarchitectuur

- Ontwerpen van beveiligingsinfrastructuur / -configuraties (IDS, eindpuntdetectie en respons (EDR))

- CV’s van de teamleden

- Regelsets voor firewalls

De derde fase zal bestaan uit interviews met personen of groepen die een secundaire informatiebron zullen bieden om leemtes in de documentatiebeoordeling op te vullen. Een voorbeeld is de identificatie van logboekbronnen voor belangrijke host.

De laatste fase is de productie van een rapport waarin hiaten en aanbevelingen worden benadrukt om de interne processen of de omgeving van de organisatie te verbeteren. De laatste fase omvat ook de productie van maximaal vijf doorlopende boeken die een gedetailleerde strategie bieden voor de detectie- en responsmethoden voor het omgaan met een specifieke dreiging.

4. Data-discovery (PII)

We combineren onze ervaring met de nieuwste technologieën om uitdagende lokale en multi-jurisdictionele eDiscovery-projecten op te zetten en uit te voeren. We volgen het Electronic Discovery Reference Model (EDRM) als basis voor elk elektronisch ontdekkingsproject.

Wij helpen u bij het bepalen van de juiste balans van interne en extern beheerde ondersteuning in uw eDiscovery-proces en adviseren u bij elke stap. Of u het Electronic Discovery Reference Model (EDRM) of een equivalent hiervan toepast, wij helpen u om intern en extern personeel toe te wijzen, waarbij het door u gekozen proces met een geschikte technologieoplossing wordt geïntegreerd.

Informatiemanagement

Informatiemanagement zoekt naar een gemeenschappelijk en praktisch kader om effectief om te gaan met de toenemende hoeveelheid en diversiteit van informatie en de bijbehorende risico's, kosten en complicaties.

Een gericht informatiebeheersysteem helpt het succes van een eDiscovery-project te waarborgen, en biedt:

- Snelle implementatie van eDiscovery-protocollen voor het verzamelen en bewaren van elektronisch opgeslagen (Stored) informatie (ESI)

- Snelle en betrouwbare identificatie van potentieel relevante gegevensbronnen

- Aanzienlijke kostenbesparingen doordat niet-relevante informatie niet hoeft te worden verwerkt, beoordeeld en geanalyseerd

We hebben de expertise om IT-omgevingen te structureren en oplossingen voor informatiemanagement te ontwerpen. We kunnen u dus helpen bij het vaststellen van de beste werkwijzen voor uw informatiebeheercyclus.

Identificatie

We voeren interviews met zakelijke, juridische en IT-belanghebbenden. Op deze manier kunnen we vaststellen welke soorten relevante documenten bestaan, hoe en waar deze gegevens worden opgeslagen en hoe IT-systemen het best kunnen worden ondervraagd om deze documenten op een forensisch verantwoorde wijze te extraheren. Wij helpen organisaties de beste manieren te vinden om de succesvolle identificatie van gegevens te plannen en uit te voeren.

Lees hier meer over onze eDiscovery- en Forensisch-competenties

Belangrijke subactiviteiten die plaatsvinden in de responsfase zijn onder meer:

- First responder service: Beoordeling eerste respondent

- Forensische verzameling en bescherming

- Forensisch onderzoek

Naast het ontwikkelen van een incidentresponsbeleid in een organisatie, kunnen we ook real-time first responder-services bieden om u tijdens een aanval te ondersteunen.

We bieden gespecialiseerde adviesdiensten op het gebied van incidentresponse, ondersteund door een gespecialiseerd team van IT-beveiligingsexperts en consultants voor informatiebeheer. Doordat er sprake is van een vooraf gedefinieerde incident respons relatie, heeft ons team van deskundigen het vermogen om snel te reageren en is daarom in staat om de impact van een eventuele aanval te beperken.

Onze methode voor incidentresponse biedt een systematische en gestructureerde aanpak om te reageren op een veiligheidsincident. Dit zorgt er allereerst voor dat de inbreuk wordt ingeperkt en dat de bedrijfsvoering kan continueren terwijl de nalevingsverplichtingen worden gehandhaafd en de gevolgen van de inbreuk volledig worden begrepen.

- First responder triage: Beoordeling eerste respondent

De eerste personen die het incident behandelen, worden ook wel first responders genoemd, en vormen onderdeel van het team. Deze first responders moeten kunnen bepalen of er gespecialiseerde hulpmiddelen nodig zijn, inclusief derde partijen.

Veel organisaties beschikken niet over de juiste tools, systemen of kennis om een geschikt onderzoek uit te voeren. Er dient tijdig een geïdentificeerd te worden of het toepassingsgebied bereikbaar is met de capaciteiten die in de organisatie aanwezig zijn. Als dit niet gebeurt, kunnen er beslissingen worden genomen die een onderzoek negatief kunnen beïnvloeden. Het is erg belang dat regelingen van tevoren zijn getroffen, zodat deskundige onderzoekers op korte termijn beschikbaar zijn en over voldoende informatie beschikken om van start te kunnen gaan.

Naast experts op het gebied van cybersecurity-incidentresponse kunnen derde partijen zoals technologische forensisch specialisten, technologieanalisten (bijvoorbeeld database-experts), informatieanalisten (bijvoorbeeld accountants), juridische experts en on-site politie-ondersteuning betrokken zijn.

Sommige organisaties hebben een "war room" opgezet tijdens ernstige cyberaanvallen Dit is de primaire ontmoetings- en samenwerkingsruimte van het crisismanagementteam, waar alle relevante partijen (incidentonderzoekers, vertegenwoordigers van het IT-personeel, belanghebbenden en andere leiders) samenkomen om het incident vanuit één centraal punt te beheren.

We kunnen first responder services leveren om de eerste ondersteuning te bieden die een organisatie nodig heeft tijdens de vroege stadia van een incident. Ook kunnen we helpen met een doorlopend incident en stappen aanbevelen om de aanvaller in te perken en vervolgens onschadelijk te maken. Onze consultants kunnen samenwerken met een bedrijf om belangrijke systemen te prioriteren, logboeken en gebeurtenissen te correleren en onmiddellijke acties aan te bevelen om een indringer te blokkeren en de controle terug te krijgen tijdens een actieve aanval.

We kunnen alle technische vaardigheden bieden die nodig zijn van forensisch onderzoek op de harde schijf, forensisch geheugen, tot analyse van logboeken en netwerkanalyse. Het verzamelen van deze informatie, het distilleren van de belangrijkste feiten en het nemen van beslissingen om de bedrijfsmiddelen en systemen van een bedrijf te beschermen, is een essentiële vaardigheid die onze consultants bezitten om te reageren op een voortdurende dreiging.

2. Forensic collection and preservation

In de voorbereidende fase van een incident of gebeurtenis is het van belang dat hetpotentieel relevante bewijsmateriaal correct wordt vastgelegd en bewaard op een forensisch verantwoorde manier. We zijn uitgerust om gegevens te verzamelen, inclusief gegevens die in het geheugen worden uitgevoerd, van alle soorten systemen en apparaten, van traditionele laptop- en desktopcomputers, servers, mobiele apparaten en cloud-gebaseerde applicaties.

3. Forensic analysis

We hebben een uitgebreide ervaring met het uitvoeren van forensische analyse-activiteiten om de ware oorzaak van een incident, de schaal en de impact ervan te ontdekken. We analyseren netwerkverkeer, logbestanden, actief geheugen, harde schijven, mobiele apparaten, cloud-gebaseerde systemen en andere potentieel relevante bronnen van bewijs. We onderhouden talrijke ISO 27001-gecertificeerde laboratoria die zijn uitgerust met de meest moderne en geavanceerde forensische technologie. Onze consultants zijn hooggekwalificeerd met uitgebreide ervaring en volgen strikte procedures, waaronder die van CREST CSIR.

Lees hier meer over onze eDiscovery- en Forensics-competenties

Threat Hunting (zie het kopje ‘voorbereiding’): voortdurende threat hunting van begin tot eind.

Opmerking: Threat hunting is een service die wordt uitgevoerd in elke fase van de respons op een incident zowel voor als na een incident en zelfs als een doorlopende implementatie.

Belangrijke subactiviteiten die plaatsvinden in de reactiefase zijn onder meer:

- eDiscovery and forensics

- Compliance

- eDiscovery and forensics

We gebruiken onze eDiscovery-experts en -technologie om organisaties volledig te ondersteunen bij het faciliteren van een efficiënte beoordeling van elektronisch bewijsmateriaal om te voldoen aan de scope van een regelgevend of wanneer een rechterlijk bevel is vereist. We passen projectmanagementtechnieken toe om grote hoeveelheden gegevens snel en accuraat te verzamelen en analyseren. Hierdoor kunt u weloverwogen beslissingen nemen voor uw specifieke vereisten. We kunnen bijvoorbeeld helpen bij het vaststellen van Personal identifiable information (PII) die tijdens een inbreuk openbaar is geworden een grootschalige documentbeoordeling om organisaties te helpen reageren op een regelgevingsverzoek of een rechterlijk bevel om elektronische documenten te produceren; het analyseren en identificeren van het beste bewijsmateriaal voor gebruik als bewijsmateriaal in gerechtelijke procedures.

Lees hier meer over onze eDiscovery en forensische competenties

2. Compliance

In alle sectoren worden de wettelijke vereisten voor naleving van regelgeving steeds complexer. De wetgeving evolueert, waardoor er meer verantwoordelijkheid komt voor organisaties die al zwaar gereguleerd zijn.

Onze consultants hebben de juridische en technische kennis om u op maat gemaakte oplossingen te bieden. Wij helpen u om de scope van wettelijke vereisten te bekijken door beoordelingen van wettelijke verplichtingen en risicobeoordelingen.

Wij bepalen het beleid, de procedures en de verantwoordelijkheden die nodig zijn om aan uw verplichtingen te voldoen, met als algemene doelstelling de bijbehorende kosten en complexiteit te minimaliseren.