潘世鳴(Peter Pan)│ BSI ISO 42001 人工智慧管理系統教育訓練/台灣資通安全客製化查核/NIST CSF 網路安全框架/金融合規產品經理

全球企業在這幾個月的供應鏈博弈局勢中,經歷許多不確定的風險與機會,也對全球供應鏈與經濟秩序造成嚴重衝擊,同時也影響全球化的數位供應鏈。現今企業的營運模式與生態系統日益複雜,供應鏈生態系統涵蓋產品或服務的整個過程,從最初的概念和原材料採購到最終交付給消費者;這個錯綜複雜的網路涉及一連串的步驟,包括設計、生產、交付和使用等,並在此過程中其商業營運更仰賴遍布全球的供應商、合作夥伴和服務提供商,供應鏈的觸角也延伸至世界各地,在企業面臨地緣政治緊張、產業韌性、環境永續、社會責任,以及科技競爭加劇等多元目標下,這種高度互聯的特性也為網路安全帶來前所未有的挑戰與風險。

本文將探討企業如何以美國國家標準技術研究院(NIST)「網路安全框架 (Cybersecurity Framework, CSF) 2.0 」為戰略框架,將零信任原則融入供應鏈安全實踐,從而重塑企業的信任邊界為例,構建更具韌性的安全防線,應對日益複雜的網路威脅。

零信任不僅是企業網路架構的風險問題

在數位時代,企業供應鏈活動早已經超越實體邊界,並結合資通訊技術 (ICT) 與營運技術 (OT) 等系統,同時,隨著企業資料與資源分佈在本地環境與多個雲端,許多使用者需要從任何地方、隨時隨地從任何設備存取,以支持企業的任務,因此,相關資源存取與安全管理變得更加複雜,保護它們變得越來越具有挑戰性。

許多企業希望採用零信任原則 (Zero Trust Architecture, ZTA),但一直面臨一些挑戰,其中包括:

- 缺乏充分瞭解企業之關鍵或核心業務所需的資訊資產與識別其資料互聯存取之流程;

- 缺乏對於企業整體的資通訊技術環境使用模式的可見性;

- 缺乏對於企業整個攻擊表面 (Attack Surface) 之瞭解;

- 缺乏對使用者角色的適當性進行定義、管理與追蹤;

- 期望僅利用技術差距以構建完整的零信任網路架構;

- 缺乏治理、管理與實施安全策略框架,且未能依照企業風險承受能力,以及其現有的技術和環境進行設計和整合。

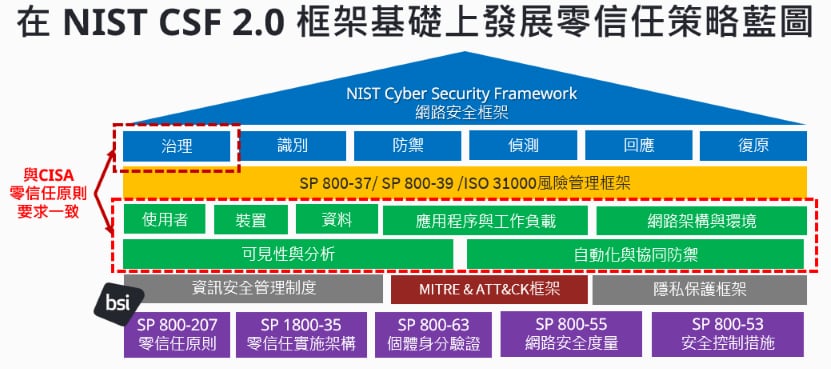

零信任原則從來就非單一的技術或產品,而是一種重塑信任邊界的關鍵理念的指導原則。美國國家網路安全傑出中心 (National Cybersecurity Center of Excellence, NCCoE) 於「NIST SP 1800-35 實施零信任架構相關資安實務指引 (Implementing a Zero Trust Architecture)」中,提出零信任原則 (ZTA) 與網路安全框架 (NIST CSF) 整合之方法,讓企業可在 NIST CSF 2.0 網路安全框架基礎上發展企業全球零信任保護策略藍圖。

圖 1、在 NIST CSF 2.0 框架基礎上發展零信任策略藍圖,BSI 設計,參考資料來源:NIST/CISA

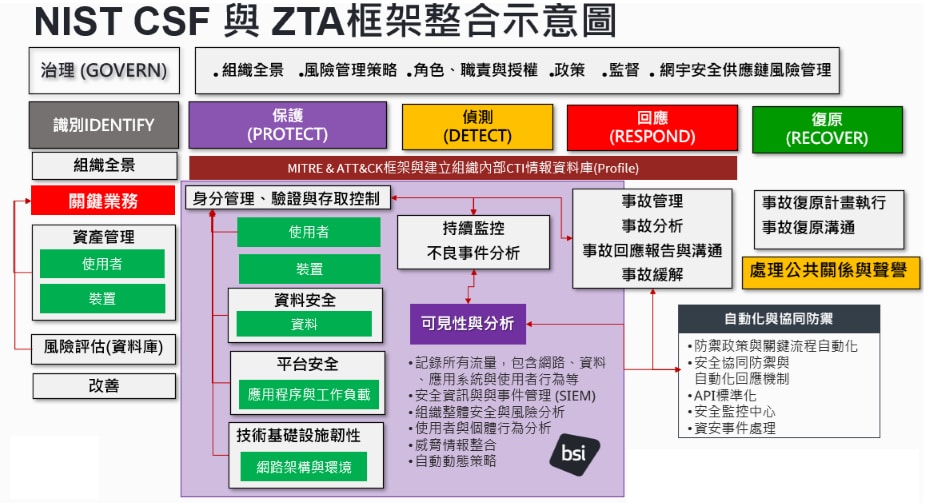

美國國家標準與技術研究院 (NIST) 於 2024 年 2 月 26 日發布的網路安全框架 2.0 (NIST CSF 2.0) 至今已逾一年。顯著受到企業重視的是企業可透過新增的「治理」功能,以及識別、保護、檢測、回應與復原等核心功能檢視企業網路安全運作態勢與風險。除此之外,新版已與企業商業營運目標及供應鏈流程高度整合。NIST CSF 2.0 應用不再僅為單一網路安全功能面的檢視,而是可針對特定情境與實施情形,展現其實施態勢與成熟度,為企業提供更全面且清晰的網路安全系統指引與方向。

圖 2、NIST CSF 與零信任框架整合示意圖,BSI 設計,參考資料來源:NIST/CISA

打造堅韌的供應鏈網路安全防線

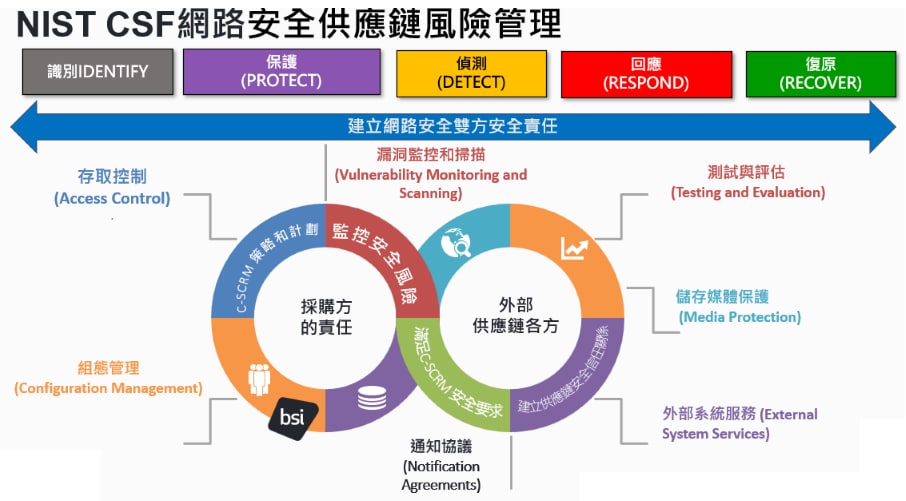

在全球數位供應鏈持續擴張與深化供應鏈風險的治理之際,NIST CSF 2.0 提供全方位應用與整合性治理框架,透過整體成熟度控管機制,讓零信任指導原則得以整合至企業的成熟度框架,以建立一套全面且可持續的網路安全防禦系統,

- 識別(Identify):全面盤點與評估供應鏈風險

本階段重點在於全面盤點企業的供應鏈結構,精確識別所有直接與間接的供應商,並深入評估其對關鍵營運的影響程度與潛在風險。舉例來說:ID-AM-03 之控制措施,強調應識別企業所授權的網路通訊,包含內部與外部網路資料流,並透過對供應鏈中的每一個互動點(從使用者、設備到存取資料和應用程式)都實施嚴格的驗證與授權,以便能透過風險評估和資產分類,識別有助於企業聚焦資源於關鍵供應鏈節點,清晰地瞭解供應鏈的構成和潛在的薄弱環節,才能有針對性地制定防護措施。

- 防護(Protect):實施零信任原則與強化合約要求

在防護階段,零信任指導原則將成為強化供應鏈安全的核心原則。企業必須對所有供應商或其提供之產品、過程與服務實施嚴格的身分驗證、最小權限原則和精細化的存取控制措施,而非基於預設信任。此外,制定明確的雙方對於安全管控要求 (Service Level Requirements) 並將其納入供應商合約條款 (Service Level Agreement) 是非常關鍵的,例如:定期進行安全稽核、要求供應商實施資安培訓,以確保其安全操作與內部安全標準的一致性。

- 偵測(Detect):持續監控與即時預警異常活動

完善的防護措施並非萬無一失,因此偵測功能至關重要。企業應建立持續監控系統,對供應商的活動進行日誌分析與行為模式偵測,並部署異常警示或安全組態即時告警機制,以便快速識別潛在的威脅,及時的偵測能力能夠幫助企業在攻擊造成實質損害前採取行動,減輕損失。

- 回應(Respond):建立高效的事故應對與協同處理機制

供應鏈安全事故,可能會影響到企業營運作為與營收,企業應迅速啟動回應計畫,這不僅僅是內部網路安全團隊的責任,也會牽涉到內部營運團隊 (Business unit)。因此,更需要與供應商建立清晰的事件通報、聯合調查與協同處置流程。儘快進行關鍵數據的還原、系統的備援處理、找尋替代供應商的選項等。事故後,務必進行深入檢討,汲取教訓,強化供應鏈安全策略與監控機制,並重新評估合作關係,以提升整體供應鏈的韌性與安全防護能力。

- 復原(Recover):構建供應鏈韌性與營運持續性

企業需要建立應對當供應鏈廠商,因網路安全攻擊中斷,而影響企業營運之因應策略。首要任務是快速評估影響並控制事態擴散;並且同步進行內外利害關係者的說明,取得相關關注方之信心。其核心目標不僅是讓企業能夠從網路安全攻擊與事故中恢復,更重要的是能夠快速且有效地恢復,避免單一事件演變成長期性的營運危機。

圖 3、NIST CSF 網路安全供應鏈風險管理,BSI 設計,參考資料來源:NIST

建置供應鏈安全治理的藍圖,重塑信任,構建韌性

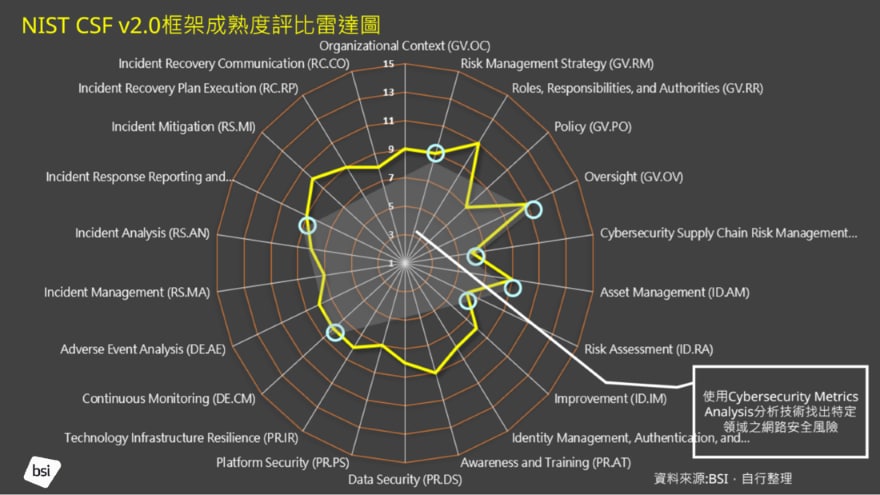

對於企業而言,供應鏈安全已不再是可選項,而是關乎企業生存和發展的關鍵要素。企業應將供應鏈安全置於整體資安戰略的核心。這意味著需要明確定義與供應商相關的安全政策、角色與責任,設定清晰的風險容忍度,並將供應鏈安全議題納入董事會與高階管理層的決策議程。企業可使用 CSF v2.0 之治理(Govern)進階成熟度檢視與分析供應鏈安全之風險與實施成果。

圖 4、BSI 的 NIST CSF V2.0 框架成熟度評比雷達圖,BSI 設計

零信任原則不僅需要技術上的投入,更需要企業文化和管理層面的變革。企業應將供應鏈安全提升到戰略高度,建立跨部門的協調機制,與供應商建立更緊密的合作關係,共同應對網路安全挑戰。唯有如此,才能在複雜的全球供應鏈網路中構建起真正的安全韌性,保護企業的關鍵資產和聲譽,確保可持續的發展。重塑信任邊界,擁抱零信任,邁向更安全的未來。